Grundlagen der digitalen Selbstverteidigung

Version 2019 Oktober

Aufklärungsarbeit CCCgoe

Übersicht

xkcd 15

Wenn ihr Fragen habt, ruft sie einfach

Wenn ihr Fragen habt, ruft sie einfach

Grundsäzliches

-

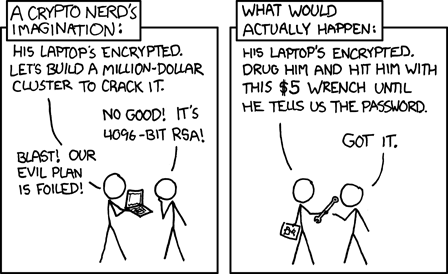

jedes System ist hackbar

- Abwägung machen zwischen Nutzbarkeit und Sicherheit

- jede weitere Software auf einem System macht eine weitere potenzielle Sicherheitslücke auf

- ein System ist nur so sicher wie es der Mensch nutzt

xkcd 538

Proprietär vs FLOSS

- FLOSS: free libre open source software

- proprietär: Quelltext geheim gehalten

- proprietär grundsätzlich nicht vertrauenswürdig

CC-BY-SA 4.0

Grundkonzept Verschlüsselung

- private and public Key

- private: geheim, nie weiter geben

- public: öffentlich, weitergeben damit dir verschlüsselt werden kann

Symmetrisch

Asymmetrisch

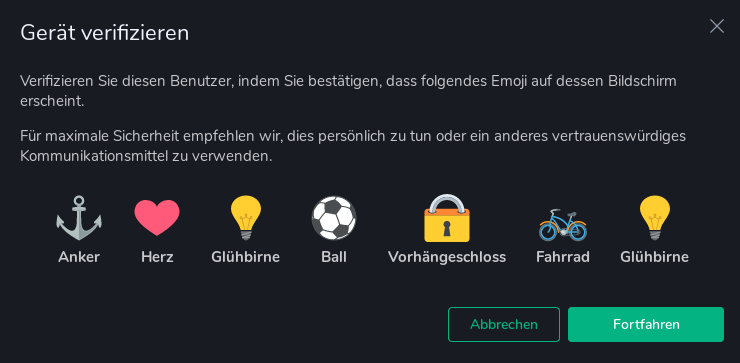

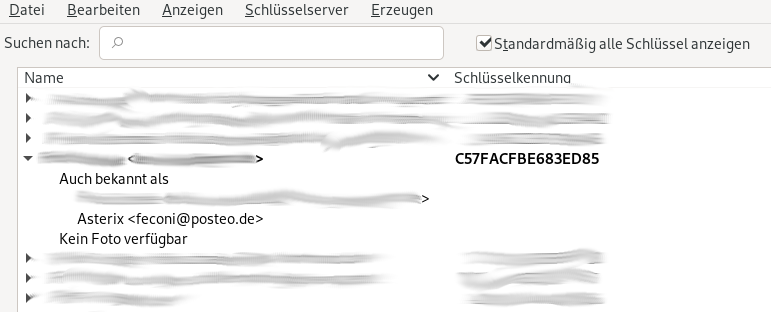

Keys müssen verifiziert werden

Verschlüsselte Emails

- im Hintergrund immer PGP

- mögliche Software: Thunderbird + Enigmail

- auf Handys: K9-Mail + OpenKeychain

Schlüsselverwaltung Enigmail

Verschlüsselte Festplatten

- auf unverschlüsselten Platten sind alle Dateien für alle lesbar

- Verschlüsselung muss bei direkt bei Installation eingerichtet werden

- bei Linux ein gesetztes Häckchen

- Software dahinter: dm-crypt / LUKS

Einzelne Dateien

- lassen sich zusätzlich auch im Nachhinein verschlüsseln

- zb mit VeraCrypt

Unverschlüsselte Festplatten

Anonymität

- selbst bei verschlüsselter Kommunikation fallen Metadaten an

- über Metadaten lässt sich einfach auf Kontext schließen

- für Anonymität müssen Metadaten verschleiert werden

MAC-Adressen

- eindeutige Zahl, die jedes Gerät hat

zb42:23:ca:fe:13:37 - darüber Gerät identifizierbar

- sollte deswegen gespooft werden

- Umsetzung je nach Betriebsystem unterschiedlich

zb mit macchanger

Tor

- Technologie zur Anonymisierung

- Tor Browser, vorinstallierte Addons

- voreingestellte config nicht verändern!

- existiert auch als Handyapp

Funktionsweise

Passwörter

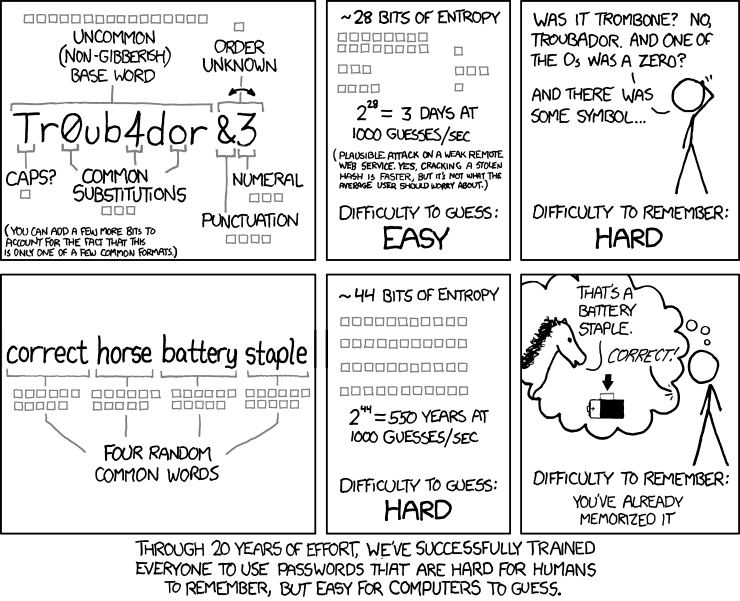

- Passwörter sollten lang sein und einfach zu merken

- beispielsweise eine Folge von zueinander kontextfreien Wörtern

xkcd 936

Passwörter

- niemals mehrfach verwenden

- im Kopf 4 - 10 verschiedene haben

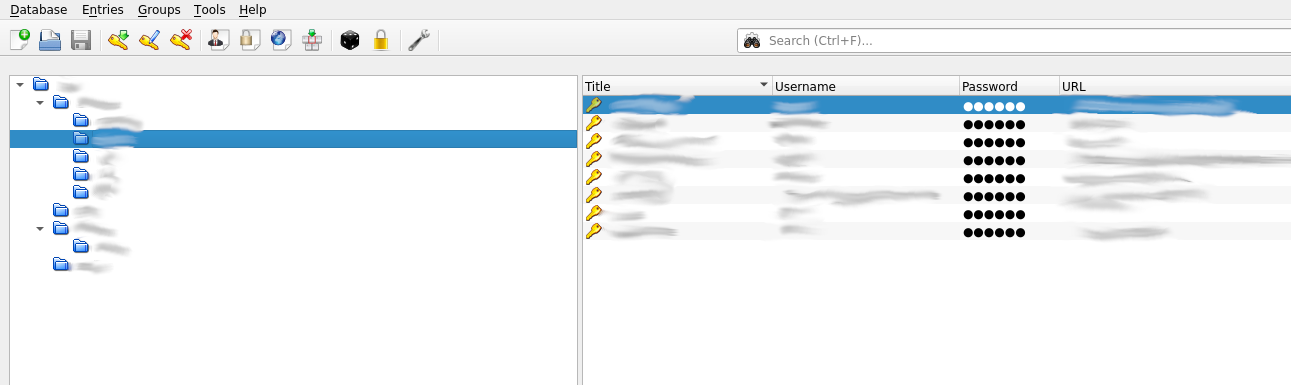

- für den Rest Passwortmanager verwenden

KeePassXC

Handys

das Problem

Problem Handy

- viele persönliche Daten

- werden immer mitgenommen / getrackt

- Klares Pairing zwischen Nutzer*in und Handy

- Defacto Überwachungsgerät

Settings

- bei Google ausloggen

- Google-Apps deinstallieren - soweit möglich

- keine Funktionen mit biometirschen Daten nutzen

wie faceID, fingerPrint

kleine Auswahl an Apps

- F-Droid

- Riot / Matrix

- Telegram (open source client)

- Signal

- Firefox oder Tor-Browser

- slimSocial

- K9-Mail + OpenKeychain

- NewTube

Android

- Android ist Open Source

- aber vorinstalliertes System von Google

- schlechter Support für ältere Geräte

LineageOS

- freie Alternative

- verwendet aber auch properitäre Treiber

Linux Tails

- fertig eingerichtetes Linux

- als Livestick verwendbar

- erfüllt die meisten Anforderungen für Aktivismus per default

- Website: https://tails.boum.org/